Catégories

Sortie/entrée Wiegand : prise en charge

Capacité d'empreintes digitales : 1000

Affichage : écran LCD TFT de 2,8 pouces

Capacité de la carte d'identité : 1 000 pièces

Empreinte digitale : 1000 pièces

Marque:

S4ANuméro d\'article.:

M10HContrôleur d'accès autonome RFID à empreintes digitales avec pointage

Clavier de contrôle d'accès autonome RFID à empreintes digitales avec écran TFT de 1,7 pouce

|

Capacité d'empreintes digitales |

1000 pièces |

|

Capacité d'enregistrement |

100 000 articles |

|

Méthode d'identification |

Empreinte digitale, carte, mot de passe |

|

Fonction d'alarme |

Anti-effraction, ouverture illégale de la porte et porte non verrouillée |

|

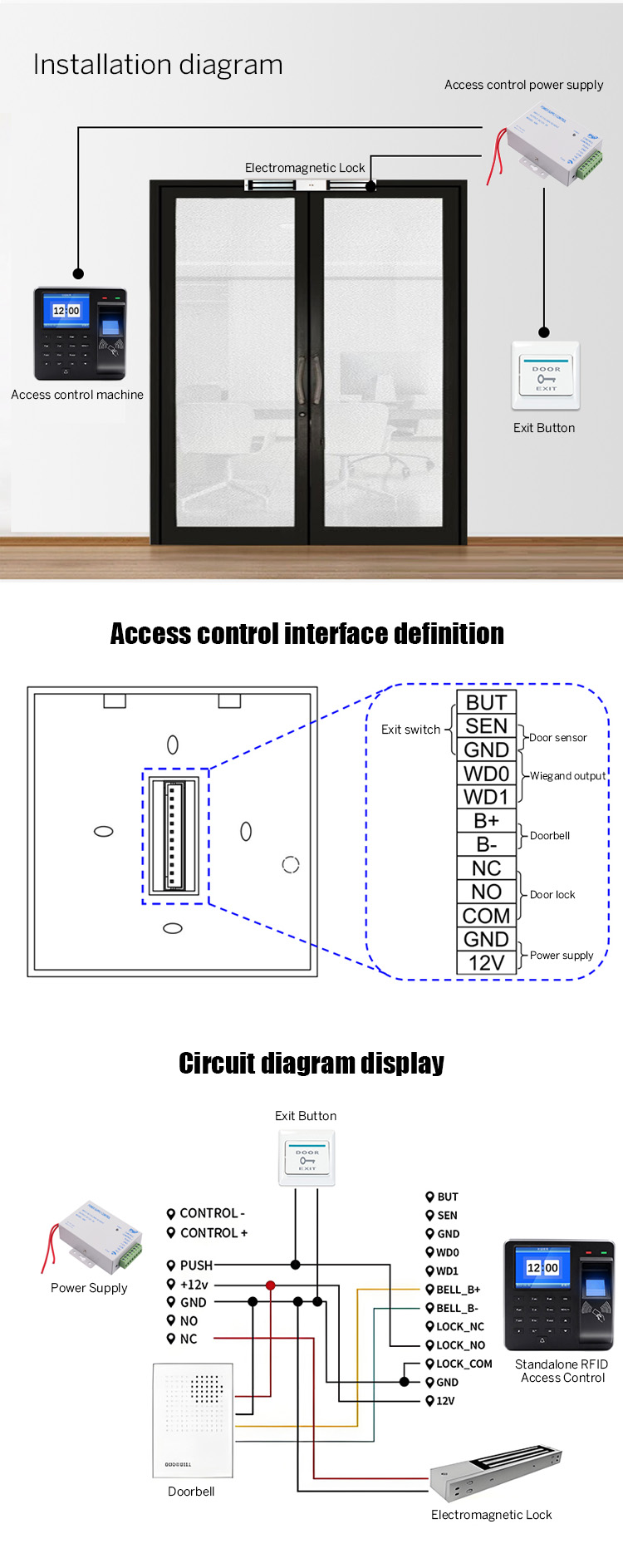

Sonnette |

Une sonnette filaire externe (sonnette CC) peut être connectée |

|

Taille de la machine |

106x34x106mm |

|

Entrée/sortie Wiegand |

WG26/WG34 |

|

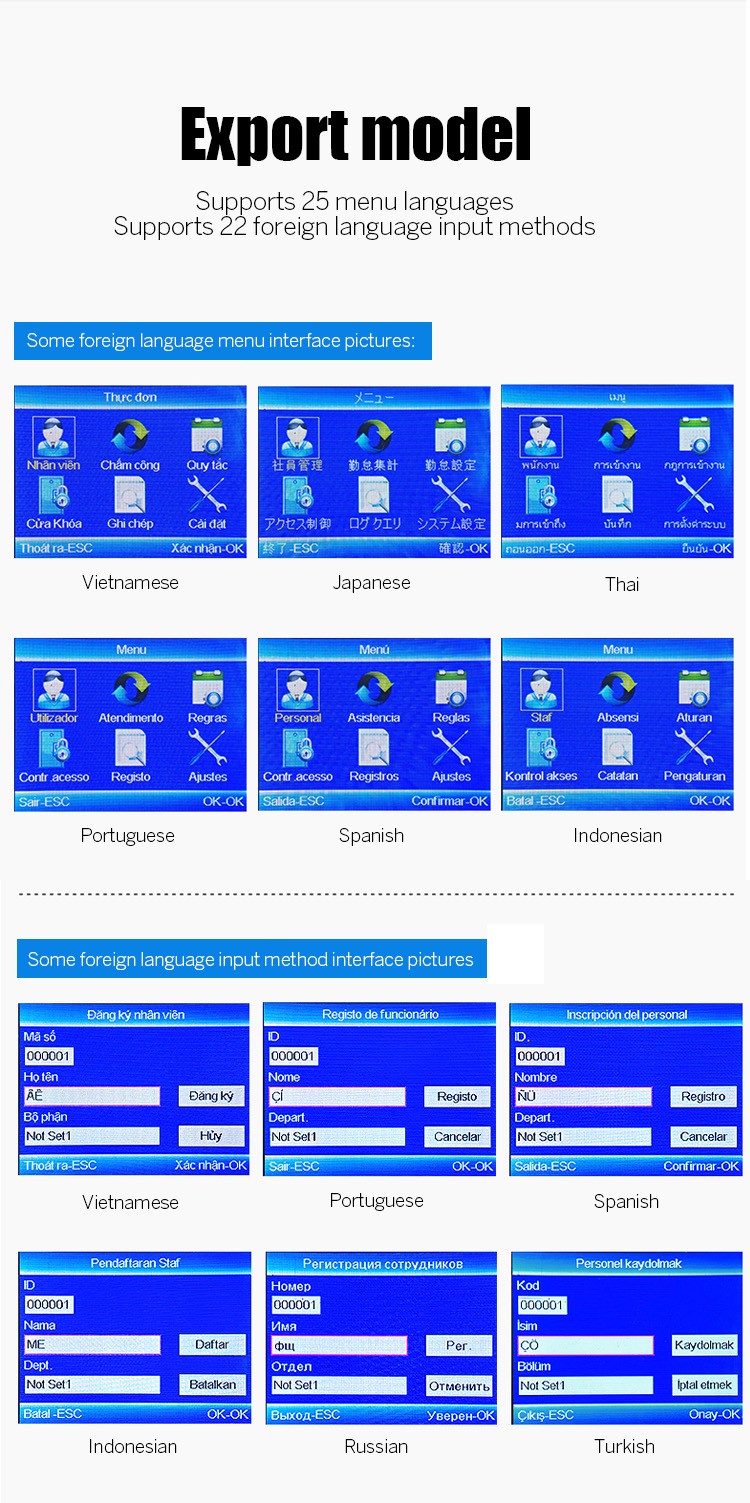

Langue |

25 langues, dont le chinois, l'anglais, l'espagnol, le portugais, l'allemand, etc. |

Le système de contrôle d'accès autonome RFID S4A est principalement conçu comme une solution indépendante, mais son intégration à d'autres systèmes de sécurité dépend de ses fonctionnalités spécifiques, de ses capacités matérielles et des interfaces disponibles. Voici un aperçu des possibilités d'intégration et de leurs limites :

1. Capacités d'intégration limitées (typiques des systèmes autonomes)

Les systèmes de contrôle d'accès autonomes sont conçus pour fonctionner sans réseau ni serveur central, ce qui signifie qu'ils disposent souvent de fonctionnalités d'intégration minimales. Les principales contraintes sont les suivantes :

- Aucune connectivité IP/réseau native : contrairement aux systèmes en réseau (basés sur IP), les modèles autonomes peuvent ne pas disposer d'interfaces Ethernet, Wi-Fi ou TCP/IP, ce qui rend difficile l'intégration directe avec les systèmes de sécurité basés sur le cloud ou en réseau (par exemple, vidéosurveillance, alarmes ou logiciels de gestion centralisée).

- Ports d'E/S limités : la plupart des systèmes autonomes disposent de ports d'entrée/sortie (E/S) de base (par exemple, des contacts de relais pour les serrures de porte, des buzzers) mais peuvent ne pas prendre en charge les protocoles avancés tels que Wiegand, OSDP ou BACnet, qui sont nécessaires pour une intégration transparente avec d'autres appareils.

2. Solutions de contournement potentielles pour l'intégration de base

Bien que la véritable « intégration » puisse être limitée, il est parfois possible d'obtenir une coordination souple avec d'autres systèmes de sécurité grâce à des connexions physiques ou électriques. Exemples :

a. Contacts de porte et alarmes

- Intégration avec les alarmes antivol : utilisez les sorties relais des systèmes autonomes pour déclencher une alarme de sécurité lorsqu'une porte est forcée (via un capteur de contact de porte) ou lorsqu'une tentative d'accès non valide se produit.

- Sortie de secours : connectez le système aux alarmes incendie ou aux boutons d'urgence. En cas d'urgence, le relais peut déverrouiller automatiquement les portes (si configurées en sécurité intégrée) pour permettre l'évacuation.

b. CCTV/Vidéosurveillance

- Enregistrement déclenché par événement : utilisez les signaux de sortie du système autonome (par exemple, lors du passage d'une carte ou de l'ouverture/fermeture d'une porte) pour déclencher l'enregistrement d'une caméra de vidéosurveillance. Cela nécessite une connexion physique entre le relais de contrôle d'accès et l'entrée de déclenchement de la caméra.

- Examen manuel des journaux d'accès + séquences : bien qu'il ne s'agisse pas d'une intégration en temps réel, vous pouvez croiser les journaux d'accès des systèmes autonomes (stockés localement) avec les enregistrements de vidéosurveillance ultérieurement pour une analyse médico-légale.

c. Systèmes d'interphonie

- Fonctionnalité de buzzer de base : certains claviers autonomes peuvent avoir un buzzer ou un relais intégré qui peut se connecter à un système d'interphone, permettant aux utilisateurs de demander l'accès via le clavier et d'accorder l'entrée à distance (par exemple, via un bouton sur l'interphone).

3. Limites à prendre en compte

- Absence de gestion centralisée : les systèmes autonomes ne peuvent pas partager de données en temps réel avec d'autres systèmes de sécurité (par exemple, une station de surveillance centrale ou un tableau de bord cloud). Chaque appareil fonctionne de manière isolée.

- Aucune intégration logicielle : il n'existe pas de support natif pour la fusion des données de contrôle d'accès avec d'autres plates-formes de sécurité (par exemple, les outils SIEM, les logiciels de gestion des visiteurs ou les plates-formes d'analyse).

- Problèmes d'évolutivité : si vous avez besoin d'une intégration poussée sur plusieurs portes ou sites, un système autonome n'est pas idéal. Une mise à niveau vers un système de contrôle d'accès en réseau/IP (prenant en charge nativement les API, les protocoles et l'intégration logicielle) serait plus adaptée.

4. Quand choisir un système autonome ou des solutions intégrées

- Utiliser des systèmes autonomes pour :

- Installations à petite échelle (par exemple, portes simples, emplacements distants sans réseau).

- Environnements où la simplicité et le faible coût sont prioritaires par rapport à l'intégration (par exemple, petits bureaux, entrepôts ou portes résidentielles).

- Choisir des systèmes en réseau pour les besoins d'intégration :

- Installations plus grandes nécessitant une intégration avec la vidéosurveillance, les alarmes ou la gestion du cloud.

- Organisations nécessitant une surveillance centralisée, des alertes en temps réel ou la conformité aux exigences d'audit (par exemple, soins de santé, finances ou gouvernement).

Conclusion

Le système de contrôle d'accès autonome RFID S4A est particulièrement adapté aux applications indépendantes et peu complexes, et ses capacités d'intégration native avec d'autres systèmes de sécurité sont limitées. Bien que les connexions physiques puissent être utilisées pour des tâches de base (par exemple, pour déclencher des alarmes ou la vidéosurveillance), elles ne permettent pas l'intégration transparente et pilotée par les données des systèmes en réseau. Si l'intégration est essentielle, envisagez une mise à niveau vers une solution de contrôle d'accès en réseau ou vérifiez auprès du fabricant si le modèle S4A spécifique offre une prise en charge avancée des E/S ou des protocoles.